La herramienta cuenta con una interfaz muy sencilla de explorar así que revisemos la interfaz y las principales funciones de esta herramienta:

5 botones principales con los que inicia la herramienta al ejecutarla, crear caso, abrir un caso, guardar, cerrar y una funcionalidad de preview que funciona como en las demás herramientas forenses. La barra de herramientas de la parte superior nos indica algunas de las herramientas que podrán ser ejecutadas al cargar nuestra evidencia.

Al abrir un caso nuevo se pide la información que normalmente las demás herramientas forenses nos piden es decir numero de caso, nombre del investigador, direccionar nuestro archivo de evidencia, un resumen del caso y nos da un timestamp de cuando se esta creando este caso, sin embargo aquí hay algo interesante, en donde se pide que indiquemos quien es el investigador nos da un menú desplegable en el que podemos agregar nuevos investigadores, se pide que llenemos diversos campos y finalmente la herramienta le asigna un ID de investigador, esto para cuestiones de cadena de custodia esta excelente.

Al terminar de llenar la información del caso y dar OK comienza a correr el proceso de crear un nuevo caso se nos dice el tiempo que llevamos trabajando en el caso y en la esquina inferior derecha se nos muestran a partir de aquí y en herramienta que ejecutemos cuantos procesos están activos y cuantos han finalizado. en esa misma esquina inferior derecha podemos dar click en la flecha de menú y se abrirá un sub menu con dos opciones.

Log y remove, si seleccionamos la opción de Log se abrirá un archivo TXT que nos mostrara una bitácora de los procesos ejecutados durante nuestro análisis, para las personas que parte de su reporte final es entregar una bitácora de los procesos ejecutados esto es una opción muy buena que es exacta y que ahorra muchisimo tiempo. la forma y formato del log es el siguiente:

Una vez que hemos revisado esta funcionalidad de Forensic Explorer y nuestra evidencia esta cargada veremos algo similar a la siguiente pantalla, de la cual es importante recalcar que se nos permite agregar a nuestro caso otros dispositivos, imágenes, archivos, grupos e incluso librerías que sean de interés para nuestra investigación.

En esta ventana también se nos permite ajustar la zona horaria de nuestro caso, creo que aquí no es necesario remarcar la importancia de correctamente configurar la zona horaria.

Una vez mas podemos ver como se están ejecutando los procesos seleccionados y el progreso que estos están teniendo

Una vez que hemos agregado todos los elementos de evidencia a nuestro caso nos vamos a centrar en la

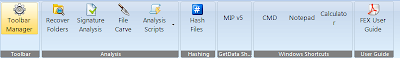

barra superior de herramientas, la cual tiene 9 opciones:

Evidencia : Esta opción nos regresa a la pagina principal en donde se encuentran el o los elementos de evidencia de los cuales se compone nuestro caso.

Sistema de archivos:

En esta opción comenzamos a seguir la lógica de EnCase en el sentido de la visualización y acción sobre nuestra evidencia ya que existe una marca llamada home plate que ayuda a visualizar los elementos de evidencia mientras que un cuadro nos permite marcar las porciones de evidencia sobe las que deseamos realizar una acción. en esta opción de file system es en donde podemos visualizar los elementos de los que se compone nuestra evidencia, también se nos permite realizar acciones como recuperar carpetas, un análisis de firmas, realizar data carving, ejecutar los scripts, y en caso de que no se haya realizado en un inicio obtener los valores hash de nuestra evidencia, los elementos de evidencia pueden ser vistos en en forma de lista, en vista de galería y en vista de disco, los que estén familiarizados con EnCase encontraran estas funcionalidades fáciles de utilizar sobre todo debido a que funcionan igual que EnCase.

Esta ventana cuenta con espacios para realizar búsquedas entre los elementos de evidencia, en caso de encontrar algún elemento que sea relevante para nuestra investigación podemos realizar distintos tipos de marcadores, o bien ver los meta datos de dicho elemento.

Home plate: visualizacion

Green Check (palomita verde): acción sobre el elemento seleccionado

En la parte superior de los elementos de evidencia se encuentran los campos de búsqueda. así como a vista en lista de archivos, de galería y de dsico.

Panel en el que se muestran los elementos seleccionados, puede verse tanto en texto plano como en hexadecimal.

Búsqueda de palabras clave:

Esta ventana es muy parecida a la pestaña de búsqueda de palabras clave de EnCase V6 con la excepción de que los resultados se despliegan ahí mismo y no es necesario navegar a una pantalla de search hits, entre las opciones interesantes en esta pantalla se encuentra una barra de herramientas que te permite Agregar una nueva palabra, o múltiples palabras, un grupo de palabras, editar las palabras, eliminar palabras, importar palabras desde un archivo y ejecutar la búsqueda.

Búsqueda indexada

Esta ventana nos permite indexar nuestro caso, el fin de esto es mejorar el rendimiento al momento de llevar a cabo búsquedas de palabras clave, llama la atención que se nos permite indexar ya sea el archivo de sistemas, el correo o el registro. de igual manera se permite agregar el espacio no asignado y el file slack.

Marcadores

Esta pantalla funciona de nuevo muy parecido a la V6 de EnCase aparecen los marcadores que hemos realizado en la pantalla de File System, posteriormente estos pueden ser agregados a nuestro reporte final, algo interesante de esta pantalla es que podemos exportar los marcadores de distintas maneras filas delimitadas, como carpetas y archivos y como L01. lo que nos permitiría posteriormente analizar dicho archivo en EnCase.

Reportes

Algo bastante interesante en cuanto a como Forensic Explorer para generar sus reportes, ya que se vale de una herramienta de terceros para generarlos, con muchos parámetros modificables y herramientas este Report Editor es una buen concepto para generar nuestros reportes, ya que esta basada en Office a todos les resultara fácil de utilizar.

Scripts

Al igual que en EnCase, Forensic Explorer cuanta con una opción para programar nuestros propios enscripts, escritos en pascal esta herramienta tiene muchos enscripts muy interesantes pre cargados, podemos ver el código de como están escritos y modificarlo o bien crear nuestros propios Scripts.

Registro (registro de Windows)

Al momento de realizar un análisis forense es importante tener en cuenta la importancia del registro de Windows, sobre todo 5 áreas en especifico:

SAM

NTUSER.DAT

SYSTEM

SOFTWARE

SECURITY

Cada uno de estos hives de registro guarda informacion sumamente importante para cualquier investigación forense, si tu como examinador o analista forense has pasado por alto estos hives te recomiendo que no lo hagas, hay información muy importante aqui. Forensic Explorer tiene algo que para mi es una gran utilidad, tiene la capacidad de hacer un parsing de estos hives de manera automatica. EnCase tiene un enscript diseñado para esto llamado Case Processor sin embargo en esta herramienta esta función es mucho mas gráfica y fácil de usar. A continuación les muestro cuales son sus opciones en cuanto a estos hives del registro dentro de esta herramienta:

estas son las opciones para el NTUSER.DAT de las que destacan Recent Docs, Typed Paths, Typed URL`s , todas las demas contienen informacion muy importante sin embargo para mi estas son de las principales.

En hive de System todas las que se muestran qui son opciones que nunca deben faltar en nuestras investigaciones. siendo una de las mas importantes time zone, si te equivocas al configurar u olvidas configurar el time zone de manera apropiada las timestamps de tu evidencia estarán desfasadas.

al igual que en System en este hive todas estas opciones son muy importantes he resuelto casos al saber a que organización esta registrada la computadora de algún sospechoso.

Finalmente SAM ( Security Account Manager) va a proporcionarnos informacion de los usuarios recuperar o conocer el SSID de cada uno de los usuarios de una maquina es crucial y nunca debe ser omitido.

En un post que próximamente pondré ahondaremos no solo en como Forensic explorer trabaja con el registro sino tambien otras herramientas y explicaremos a fondo que información podemos obtener de los principales hives de registro.

Espero este post les ayude a ustedes que ya tienen la herramienta o que están pensando obtenerla, créanme es una muy buena herramienta, es versátil es fácil de utilizar, mi herramienta de análisis principal sigue siendo EnCase sin embargo como mencionaba al principio esta herramienta puede destinarse a examinadores que tengan tareas especificas. pueden descargar un full trial del siguiente link: http://www.forensicexplorer.com/download.php

Dentro de la herramienta también pueden encontrar un manual que lamentablemente esta ingles, o pueden utilizar este post para saber como iniciar un caso y las principales funcionalidades de la herramienta.

para mas información sobre esta y otras herramientas de GetData visiten su sitio de internet: http://www.getdata.com/

Interesante Magdiel.

ResponderEliminarBien vale la pena darle un vistazo.

saludos,

Jorge Utrera

EnCE